Howto OpenLDAP

- Installation

- Configuration

- Utilisation

- Backup

- Restauration

- Initialisation

- Migration

- Infos sur les attributs LDAP

- Log

- FAQ

- Rechercher une info

- Changer un mot de passe LDAP

- Logiciels pour gestion de l’annuaire

- could not parse entry

- Insufficient access

- ldapvi ouvre avec nano

- Too many open files

- TLS init def ctx failed: -1

- ldif_read_file: checksum error

- Size limit exceeded

- no equality matching rule

- no such value

- TLS error

- LDIF limité à 76 caractères

- Erreur : rootdn is always granted unlimited privileges

- phpLDAPadmin

- ppolicy en OpenLDAP 2.5

- Mot de passe dans

~.ldapvirc - Erreur DB_MAP_FULL: Environment mapsize limit reached

- Migration hdb vers mdb

- SSL

- Password storage

- Password interface

- libldap-common

- Documentation : http://www.openldap.org/doc/admin25/

- Bonne documentation généraliste sur LDAP, notamment les concepts de bases et les filtres de recherche.

- Cheat sheet sur les filtres ldap

- Rôle Ansible : https://gitea.evolix.org/evolix/ansible-roles/src/branch/stable/ldap

- Statut de cette page : test / bookworm

OpenLDAP est une implémentation libre du protocole LDAP développée par The OpenLDAP Project.

Installation

# apt install slapd ldap-utils ldapvi shelldap libldap-common

$ /usr/sbin/slapd -VV

@(#) $OpenLDAP: slapd 2.5.13+dfsg-5 (Feb 8 2023 01:56:12) $

Debian OpenLDAP Maintainers <pkg-openldap-devel@lists.alioth.debian.org>

# systemctl status slapd

● slapd.service - LSB: OpenLDAP standalone server (Lightweight Directory Access Protocol)

Loaded: loaded (/etc/init.d/slapd; generated)

Drop-In: /usr/lib/systemd/system/slapd.service.d

└─slapd-remain-after-exit.conf

Active: active (running) since Mon 2025-01-27 16:34:17 CET; 3 months 22 days ago

Docs: man:systemd-sysv-generator(8)

Tasks: 5 (limit: 4676)

Memory: 7.3M

CPU: 11min 47.918s

CGroup: /system.slice/slapd.service

└─1596 /usr/sbin/slapd -h "ldap://127.0.0.1:389/ ldapi:///" -g openldap -u openldap -F /etc/ldap/slapd.dConfiguration

Les paramètres pour le démon slapd se trouvent dans le fichier

/etc/default/slapd. On ajuste notamment sur quels sockets

le démon va écouter :

SLAPD_SERVICES="ldap://127.0.0.1:389/ ldapi:///"Depuis Debian 6, OpenLDAP stocke directement sa configuration et de

son schéma dans l’arborescence cn=config. Notez que si vous

êtes fainéant, il est toujours possible d’utiliser un bon vieux

slapd.conf.

Le contenu de cette arborescence est aussi stocké sous forme de

fichiers, dans le répertoire /etc/ldap/slapd.d/ et ceux-ci

sont chargés au démarrage de OpenLDAP.

Selon vos goûts, différentes commandes pour visualiser la configuration :

# slapcat -b cn=config

$ ldapsearch -xLLL -b cn=config -x -D cn=admin,cn=config -W

# ldapvi -Y EXTERNAL -h ldapi:// -b cn=configNote : Cette dernière commande peut nécessiter :

- de ne pas définir de

base:dans$HOME/.ldapvirc, car l’option-b(=--base) ne la surchargera pas. - que l’ACL (

olcAccess) suivante soit positionnée sur l’entréeolcDatabase={0}config,cn=config:

olcDatabase={0}config,cn=config

objectClass: olcDatabaseConfig

olcDatabase: {0}config

olcAccess: {0}to * by dn.exact=gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth manage by * break

olcRootDN: cn=admin,cn=configModifier la configuration

On pourra donc modifier la configuration à chaud via

ldapvi ou tout simplement ldapmodify et de

superbes fichiers LDIF.

À savoir : lorsqu’on modifie à chaud la configuration, OpenLDAP met

alors immédiatement à jour le contenu du fichier correspondant dans

/etc/ldap/slapd.d/ !

Une autre possibilité est de stopper slapd, de modifier les fichiers LDIF dans /etc/ldap/slapd.d/ et de le redémarrer. Attention, cela risque de générer des warnings à propos de checksums sur les fichiers. Pour contourner cela, il faut ré-éditer les entrées à chaud pour que les dumps soient regénérés avec les bons checksums…

Autre détail important, avant la version 2.5 il n’est pas possible de faire un delete à chaud sur une entrée de cn=config ! Il faut donc utiliser la méthode nécessitant l’arrêt de slapd, faire les modifications sur les fichiers LDIF et le relancer.

logs

Pour gérer les logs, on utilise la directive olcLogLevel dans l’entrée cn=config.

Exemple pour désactiver les logs :

cn=config

olcLogLevel: 0Les autres valeurs possibles sont dans la documentation :

https://www.openldap.org/doc/admin24/slapdconf2.html#olcLogLevel:%20%3clevel%3e

Gestion des schémas

Autrefois, il suffisait d’un simple include vers un fichier .schema pour ajouter un schéma. Mais avec la configuration dans cn=config, il faut désormais convertir un schéma en LDIF puis l’injecter !

Voici les étapes pour convertir un .schema en .ldif (exemple avec amavis.schema) :

- Créer un fichier /tmp/convert-to-ldap.conf contenant une seule ligne :

include /etc/ldap/schema/amavis.schema- On lance la commande suivante :

# mkdir /tmp/convert

# slaptest -f /tmp/convert-to-ldap.conf -F /tmp/convert

config file testing succeeded- On obtient donc un fichier LDIF : /tmp/convert/cn=config/cn=schema/cn={0}amavis.ldif

Pour l’injecter, il faut le modifier :

- ajouter le base DN en fin de 1ère ligne : cn=schema,cn=config

- supprimer les dernières lignes du fichier spécifiques à LDAP : structuralObjectClass, entryUUID, creatorsName, etc.

- renumérotation du cn={0} (dn: et cn:) en fonction des schémas déjà existants

On peut ainsi faire :

# ldapadd -Y EXTERNAL -H ldapi:/// -f /tmp/convert/cn\=config/cn\=schema/cn\=\{0\}amavis.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn={4}amavis,cn=schema,cn=config"Note : Si besoin, on peut bien sûr convertir plusieurs schémas d’un coup via un fichier /tmp/convert-to-ldap.conf du type :

include /etc/ldap/schema/core.schema

include /etc/ldap/schema/collective.schema

[...]

include /etc/ldap/schema/monschema2.schemaGestion des ACL

Les ACL s’ajoutent via des règles du type :

olcAccess: {0}to attrs=userPassword,shadowLastChange by self write by anonymous auth by dn="cn=admin,dc=example,dc=com" write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by self write by dn="cn=admin,dc=example,dc=com" write by peername.ip="127.0.0.1" read by * none/! en cas de réplication, bien penser à inclure l’utilisateur de réplication pour les attrs=userPassword,shadowLastChange sous peine de ne pas avoir de synchronisation des mots de passe !!!

Pour ne pas avoir un annuaire lisible publiquement mais accessible depuis l’extérieur, on peut forcer l’authentification en remplaçant “by peername.ip=”127.0.0.1” read” par :

by users read by anonymous authRéplication (master->slave)

https://www.openldap.org/doc/admin25/replication.html

Sur le master :

- Ajouter (à froid) le module syncprov (dans l’objet cn=module{0},cn=config) :

olcModuleLoad: {1}syncprov- Ajouter l’objet suivant :

dn: olcOverlay={0}syncprov,olcDatabase={1}mdb,cn=config

objectClass: olcOverlayConfig

objectClass: olcSyncProvConfig

olcOverlay: {0}syncprov

olcSpSessionlog: 100

olcSpCheckpoint: 100 10Créer l’ ou ldapuser et l’utilisateur repl, et lui donner les droits de lecture sur l’ensemble de l’arbre LDAP

Supprimer les limites :

olcLimits: dn.exact="cn=repl,..." time.soft=unlimited time.hard=unlimited size.soft=unlimited size.hard=unlimitedSur le slave :

- S’assurer que le schéma LDAP soit le même que sur le master

- Ajouter (à froid) le module syncprov (dans l’objet cn=module{0},cn=config) :

olcModuleLoad: {1}syncprov- Ajouter les attributs suivants à l’objet “dn: olcDatabase={1}mdb,cn=config” :

olcDbIndex: entryUUID eq

olcSyncrepl: {0}rid=124 provider=ldap://ldap.example.com bindmethod=simple binddn="cn=repl,ou=ldapuser,dc=example,dc=com" credentials=XXX searchbase="dc=example,dc=com" retry="60 +" type=refreshAndPersistGestion des index LDAP

On configure des index ainsi :

olcDbIndex: objectClass eq

olcDbIndex: default eq

olcDbIndex: phpgwContactOwner pres,eq,sub

olcDbIndex: uidNumber,gidNumber pres,eq

olcDbIndex: uid,mail eq,approxAttention, si l’on modifie les index, il faut absolument les regénérer avec la commande suivante :

# /etc/init.d/slapd stop

# sudo -u openldap slapindex

# /etc/init.d/slapd startSSL/TLS

https://www.openldap.org/doc/admin25/tls.html

On peut activer le LDAPS sur le port 636.

Attention, OpenLDAP est très sensible sur la partie TLS/SSL, il faut donc bien vérifier que le certificat mis en place est bien correct et que les droits sur les fichiers de clé/certificats sont corrects, sinon OpenLDAP refusera de démarrer sans crier gare.

Pour vérifier les certificats, voir notre documentation sur la vérification de correspondance entre clef privée et certificat et entre la chaîne de certification et le certificat.

Pour les droits sur les fichiers, vous devrez peut-être ajouter

l’utilisateur openldap au groupe ssl-cert,

dans ce cas n’oubliez pas de redémarrer OpenLDAP avant pour qu’il tourne

bien avec ce nouveau groupe secondaire :

# usermod -aG ssl-cert openldap

# systemctl restart slapdIl faut ensuite ajouter ces 3 attributs à cn=config

:

# ldapvi -Y EXTERNAL -h ldapi:// -b cn=config

+olcTLSCertificateFile: /etc/ssl/certs/ldap.example.com.crt

+olcTLSCertificateKeyFile: /etc/ssl/private/ldap.example.com.key

+olcTLSCACertificateFile: /etc/ssl/certs/chaine-certification.crtRappel : assurez bien qu’OpenLDAP a bien accès à ces fichiers, sinon OpenLDAP plantera et vous serez condamnés à éditer la configuration à froid avant de redémarrer OpenLDAP.

Si vous voulez utiliser le certificat « snakeoil » du système, vous pourrez ainsi faire :

# ldapvi -Y EXTERNAL -h ldapi:// -b cn=config

+olcTLSCertificateFile: /etc/ssl/certs/ssl-cert-snakeoil.pem

+olcTLSCertificateKeyFile: /etc/ssl/private/ssl-cert-snakeoil.keyNote : n’oubliez pas d’ajouter “openldap” dans le groupe “ssl-cert” comme mentionné plus haut

ou avec du Let’s Encrypt ça devrait ressembler à :

ldapvi -Y EXTERNAL -h ldapi:// -b cn=config

+olcTLSCertificateFile: /etc/letsencrypt/ldap.example.com/live/cert.crt

+olcTLSCertificateKeyFile: /etc/ssl/private/ldap.example.com.key

+olcTLSCACertificateFile: /etc/letsencrypt/ldap.example.com/live/chain.pemIl reste maintenant à faire écouter sur le port 636 (LDAPS), il faut

ajouter ldaps:/// dans /etc/default/slapd pour

écouter sur toutes les interfaces, par exemple :

SLAPD_SERVICES="ldap://127.0.0.1:389/ ldapi:/// ldaps:///"Il faut ensuite redémarrer OpenLDAP.

On pourra tester le bon fonctionnement en ligne de commande :

$ openssl s_client -CApath /etc/ssl/certs -connect ldap.example.com:636Suite à cette mise en place, si en tentant de se connecter au serveur

apparaît l’erreur

ldap_sasl_bind(SIMPLE): Can't contact LDAP server (-1), il

se peut que ça soit dû au certificat non reconnu.

Vous devez vous assurer d’avoir le paquet libldap-common, et si besoin de désactiver la vérification du certificat sur le client, on peut ajouter l’une de ces deux options :

TLS_REQCERT allow

TLS_REQCERT neversoit dans le ~/.ldaprc (par utilisateur), soit

globalement pour la machine dans /etc/ldap/ldap.conf.

Paramètre Berkeley Database (DB_CONFIG)

Les données brutes d’OpenLDAP sont stockées au format “Berkeley

Database” dans /var/lib/ldap/. Un certain nombre de

paramètres peuvent être ajustés via le fichier

DB_CONFIG.

Une fonctionnalité est notamment la rétention de fichiers de logs

permettant de rejouer les modifications. Ces logs sont dans stockés dans

/var/lib/ldap/log.000* mais attention, on ne peut pas tous

les effacer. Le plus simple est de lancer la commande

db_archive -d régulièrement pour purger les anciens

fichiers qui ne sont pluys utilisés et éviter que l’espace disque

explose.

Voir https://www.openldap.org/doc/admin24/maintenance.html

ppolicy

https://www.openldap.org/doc/admin25/overlays.html#Password%20Policies https://www.zytrax.com/books/ldap/ch6/ppolicy.html https://manned.org/man/debian-bookworm/slapo-ppolicy

On peut implémenter une politique pour les mots de passe via l’overlay “ppolicy”

C’est natif à partir d’OpenLDAP 2.5, sinon il faut ajouter le schéma “ppolicy”.

Il faut tout de même charger le module :

olcModuleLoad: {3}ppolicyOn crée une OU avec une entrée default :

dn: ou=policies,dc=example,dc=com

objectClass: organizationalUnit

objectClass: top

ou: policies

dn: cn=default,ou=policies,dc=example,dc=com

cn: default

objectClass: pwdPolicy

objectClass: person

objectClass: top

pwdAllowUserChange: TRUE

pwdAttribute: userPassword

pwdCheckQuality: 1

pwdExpireWarning: 600

pwdFailureCountInterval: 30

pwdGraceAuthNLimit: 10

pwdInHistory: 24

pwdLockout: TRUE

pwdLockoutDuration: 300

pwdMaxAge: 0

pwdMaxFailure: 10

pwdMinAge: 0

pwdMinLength: 15

pwdMustChange: FALSE

pwdSafeModify: FALSE

sn: dummy valuePuis on l’active dans la config :

dn: olcOverlay={0}ppolicy,olcDatabase={1}mdb,cn=config

objectClass: olcPPolicyConfig

objectClass: olcOverlayConfig

olcOverlay: ppolicy

olcPPolicyDefault: cn=default,ou=policies,dc=example,dc=com

olcPPolicyHashCleartext: TRUE

olcPPolicyUseLockout: FALSE

olcPPolicyForwardUpdates: FALSEAttributs importants :

- pwdLockoutDuration : temps en secondes de lock (si c’est 0, c’est locké pour toujours)

- pwdMaxFailure : nombre d’échec avant lock

- pwdFailureCountInterval : temps en secondes de suppression des échecs d’auth (si c’est 0 il ne supprime jamais sauf auth réussie)

- pwdLockout : lock du compte si le mot de pass est expiré

- pwdMinLength : longueur minimale (attention : ne fonctionne pas si userPassword est hashé côté client)

- pwdCheckQuality : applique des vérifications, notamment pwdMinLength (attention : si c’est à 2, cela fera échouer si userPassword est hashé côté client)

Voir https://docs.apigee.com/private-cloud/v4.52.00/managing-default-ldap-password-policy-api-management?hl=fr et https://linux.die.net/man/5/slapo-ppolicy

ATTENTION, les attributs sont protégés (en “USAGE directoryOperation” voire “NO-USER-MODIFICATION”) donc pwdFailureTime, pwdAccountLockedTime, etc. ne sont pas visibles même pour l’admin LDAP !

Voici comment unlock un compte :

$ cat unlock.ldif

dn: uid=foo,ou=people,dc=example,dc=com

changetype: modify

delete: pwdAccountLockedTime

$ ldapmodify -Y EXTERNAL -H ldapi:/// -f unlock.ldifauditlog

https://www.openldap.org/doc/admin25/overlays.html#Audit%20Logging https://manned.org/man/debian-bookworm/slapo-auditlog

On ajoute la configuration suivante :

dn: cn=module{1},cn=config

objectClass: olcModuleList

cn: module{1}

olcModulePath: /usr/lib/ldap

olcModuleLoad: {0}auditlog.la

dn: olcOverlay=auditlog,olcDatabase={1}mdb,cn=config

objectClass: olcOverlayConfig

objectClass: olcAuditLogConfig

olcOverlay: auditlog

olcAuditlogFile: /tmp/auditlog.ldifEt toutes les écritures sont désormais loguées dans /tmp/auditlog.ldif !

overlays

https://www.openldap.org/doc/admin25/overlays.html

Utilisation

ldapvi

ldapvi permet d’éditer un annuaire LDAP avec Vim.

Pour ajouter une entrée, on fera donc :

$ cat add.ldif

dn: ou=test,dc=example,dc=com

ou: test

objectClass:

$ ldapadd [-h <hostname>] -D uid=xxx,ou=xxx,dc=evolix,dc=net -f add.ldif -W

add: 1, rename: 0, modify: 0, delete: 0

Action? [yYqQvVebB*rsf+?] y

Done.Si vous utilisez ~/.ldapvirc vous devez préciser

l’option ldap-conf: yes afin d’utiliser la “libldap” qui

regardera aussi la config dans ~.ldaprc et

/etc/ldap/ldap.conf mais surtout c’est a priori

indispensable pour faire du ldaps:// avec vérification du

certificat (tls: try ou tls: strict).

Sinon, vous devrez utiliser tls: allow tout comme si le

certificat SSL/TLS est auto-signé ou non valide.

Attention, dans les dernières versions

ldap-conf: yessemble devenirldaprc: yesd’après la doc (mais en Debian 13 c’est toujoursldap-conf)

.ldaprc

Le fichier ~/.ldaprc est utilisé pour les outils inclus dans

ldap-utils il permet de définir des paramètres particulier.

On peut notamment autoriser les certificats non reconnus :

TLS_REQCERT nevermais on peut aussi définir :

URI ldaps://ldap.example.com

BASE ou=computer,dc=example,dc=com

BINDDN uid=foo,ou=people,dc=example,dc=comshelldap

Cet outil permet de naviguer dans un annuaire LDAP et de modifier les éléments à la manière d’un shell et d’un système de fichier.

Il utilise les fichiers de configuration

$HOME/.shelldap.rc,

/usr/local/etc/shelldap.conf et

/etc/shelldap.conf. Exemple :

binddn: uid=<login>,ou=<foo>,dc=example,dc=com

cacheage: 300

server: <host>

timeout: 10

promptpass: 1Note: pour l’édition, il ne tient pas compte de

$SELECTED_EDITOR (généralement dans

$HOME/.selected-editor) mais plutôt de

$EDITOR. Vous pouvez donc mettre

export EDITOR="/usr/bin/vim.basic" dansvotre ficher

$HOME/.profile

Backup

Rien de plus simple :

# slapcat -l ldap.bakCela dump l’arbre ldap dans un seul fichier LDIF. Cette sauvegarde n’inclut pas cn=config.

Pour sauvegarder la configuration (ACLs, Schema…etc) :

# slapcat -b cn=config -l config.ldifRestauration

(restauration sur un même serveur avec déjà la configuration, sinon voir Migration)

À partir d’un ldap.bak :

# /etc/init.d/slapd stop

# mv /var/lib/ldap /var/lib/ldap.bak

# sudo -u openldap slapadd -l ldap.bak

# /etc/init.d/slapd startInitialisation

# /etc/init.d/slapd stop

# mv /var/lib/ldap /var/lib/ldap.bak

# /etc/init.d/slapd start

# cat ldap_config.ldapvi

modify: olcDatabase={1}mdb,cn=config

olcSuffix: dc=example,dc=com

olcRootDN: cn=admin,dc=example,dc=com

olcRootPW: {SSHA}XXX

olcAccess: {0}to * by dn.exact=gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth manage by * break

olcAccess: {1}to attrs=userPassword by self write by anonymous auth by dn="cn=admin,dc=example,dc=com" write by dn="cn=perl,ou=ldapusers,dc=example,dc=com" write by * none

olcAccess: {2}to attrs=shadowLastChange by self write by dn="cn=admin,dc=example,dc=com" write by dn="cn=perl,ou=ldapusers,dc=example,dc=com" write by * read

olcAccess: {3}to * by self write by dn="cn=admin,dc=example,dc=com" write by dn="cn=perl,ou=ldapusers,dc=example,dc=com" write by * read

# ldapvi -Y EXTERNAL -h ldapi:// --ldapmodify ldap_config.ldapvi

# cat ldap_first-entries.ldif

dn: dc=example,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

o: example.com

dc: example

dn: cn=admin,dc=example,dc=com

objectClass: simpleSecurityObject

objectClass: organizationalRole

cn: admin

description: LDAP administrator

userPassword: {SSHA}XXX

dn: ou=ldapusers,dc=example,dc=com

objectClass: top

objectClass: organizationalUnit

ou: ldapusers

dn: cn=nagios,ou=ldapusers,dc=example,dc=com

objectClass: simpleSecurityObject

objectClass: organizationalRole

cn: nagios

userPassword: {SSHA}XXX

# sudo -u openldap slapadd -l ldap_first-entries.ldif

# cat /root/.ldapvirc

profile default

host: ldap://127.0.0.1

base: dc=example,dc=com

user: cn=admin,dc=example,dc=com

bind: simple

# slapcat

# ldapviMigration

Afin de migrer une configuration/base LDAP d’un serveur à un autre, il faut procéder de la façon suivante :

Sur le serveur d’origine :

/etc/init.d/slapd stop

slapcat -n 0 -l config.ldap.bak

slapcat -n 1 -l data.ldap.bakOn copie ensuite ces deux fichiers vers le nouveau serveur.

Sur le serveur de destination :

/etc/init.d/slapd stop

rm -rf /etc/ldap/slapd.d/*

sudo -u openldap slapadd -n 0 -F /etc/ldap/slapd.d -l config.ldap.bak

sudo -u openldap slapadd -n 1 -l data.ldap.bak

/etc/init.d/slapd startOn pensera également à copier le .ldapvirc si besoin.

Infos sur les attributs LDAP

Attributs pour authentification Windows

sambaPwdMustChange: Timestamp Unix, date d’expiration du mot de passe Windows.

sambaKickoffTime: Timestamp Unix, date d’expiration du compte Windows.

sambaPwdLastSet: Timestamp Unix, dernière fois que le mot de passe a été changé. (Bizarrerie à ce propos…)

Attributs pour authentification UNIX

’’’ shadowExpire’’’: Durée en nombre de jours depuis le 1° Janvier 1970. Date d’expiration du compte.

shadowInactive: Combien de jours il faut accepter un mot de passe qui a expiré.

shadowWarning: Nombre de jours avant que le mot de passe expire et où le système va avertir de la proche expiration.

shadowFlag: -1 ???

shadowLastChange: Durée en nombre de jours depuis le 1° Janvier 1970 de la dernière fois que le mot de passe a été modifié (Ex: 15579 = 27/08/2012).

shadowMin: Age minimum en jours avant que l’utilisateur puisse changer son mot de passe. (Défaut à 0 = quand il veut).

shadowMax: Durée en jours de la validité du mot de passe. (Ex 365 = 1 an). Pour désactiver l’expiration du mot de passe, affecter la valeur -1.

Log

Les logs de OpenLDAP sont écrit sur disque par syslog. Quand OpenLDAP écrit beaucoup de logs, on peut activer la rotation de log par logrotate avec la configuration suivante :

# cat <<EOF > /etc/logrotate.d/openldap

/var/log/openldap.log {

missingok

compress

delaycompress

dateext

weekly

rotate 53

sharedscripts

postrotate

# OpenLDAP logs via syslog, tell rsyslog to reopen its log files

/usr/bin/systemctl kill -s HUP rsyslog.service

endscript

}

EOFFAQ

Rechercher une info

Admettons que l’on veuille lister toutes les machines sous Buster activées dans nagios :

ldapsearch -x -h $IP -LLL -b 'ou=machine,dc=domaine,dc=org' "(&(computerOS=buster)(NagiosEnabled=TRUE))" Si on veut chercher tous les alias dans le cas d’un ldap sur un serveur mail par exemple :

ldapsearch -xLLL -b ou=people,dc=domaine,dc=com "(&(objectClass=mailAlias))"Changer un mot de passe LDAP

# Générer un nouveau mot de passe :

apg -n 1 -m 12

# Calculer le hash LDAP du nouveau mot de passe :

slappasswd

# Mettre à jour le hash du mot de passe du compte LDAP :

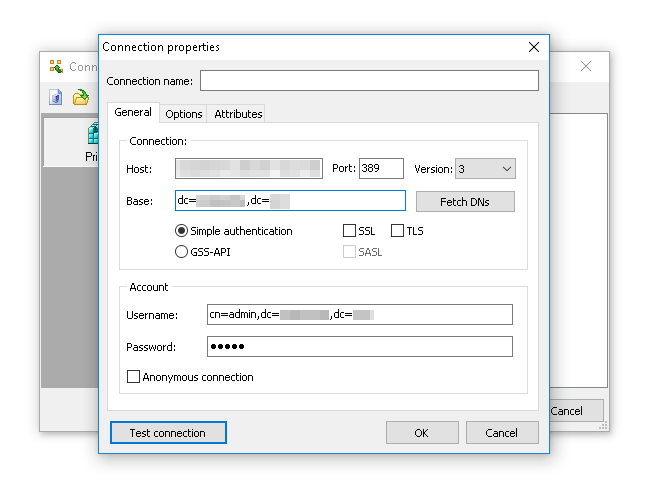

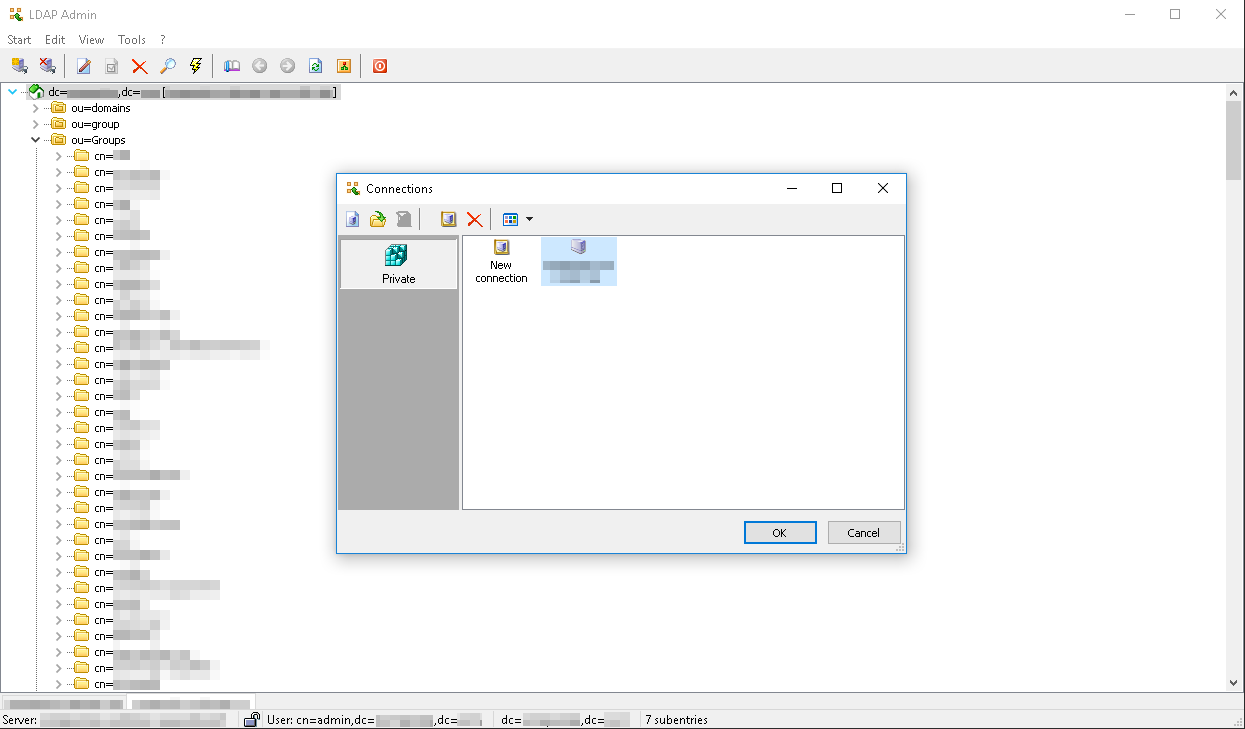

ldapviLogiciels pour gestion de l’annuaire

Windows

Client lourd : http://www.ldapadmin.org/

could not parse entry

Lors d’ajout/modification d’un annuaire LDAP, si vous obtenez un message de ce type :

str2entry: invalid value for attributeType objectClass #0 (syntax 1.3.6.1.4.1.1466.115.121.1.38)

slapadd: could not parse entry (line=70)

structuralObjectClass: organizationalRoleC’est sûrement dû au fait que vos schémas spécifiques ne sont pas pris en compte car slapd utilise la configuration présente dans /etc/ldap/slapd.d si le dossier est présent.

Insufficient access

Uncaught exception from user code:

Insufficient access at ./add.pl line 678, <STDIN> line 2.Vérifier dans les acl que votre utilisateur a le droit de modifier l’attribut que vous modifier.

ldapvi ouvre avec nano

Pour changer l’éditeur lors ouverture ldapvi :

Too many open files

En wheezy bug rencontré :

slapd[15245]: warning: cannot open /etc/hosts.deny: Too many open filesPour l’éviter ajouter dans /etc/default/slapd :

ulimit -n 8192TLS init def ctx failed: -1

Si vous obtenez un message du type :

slapd: main: TLS init def ctx failed: -1Vérifiez que l’utilisation openldap a bien accès aux clés

privés et certificats définis dans sa configuration (vous pouvez

utiliser sudo -u openldap /bin/bash pour vous en

assurer).

ldif_read_file: checksum error

Le répertoire /etc/ldap/slapd.d/cn=config/ à du être

modifié (à ne pas faire lorsque slapd tourne), il vous

faudra regenérer le checksum manuellement.

On récupère le checksum actuel :

# apt install libarchive-zip-perl

# crc32 <(cat /etc/ldap/slapd.d/cn=config.ldif | tail -n +3)

42cd80b1On le modifie exceptionnellement à la place de l’ancien :

vim /etc/ldap/slapd.d/cn=config.ldifCe qui donnera ce résultat :

# head -2 /etc/ldap/slapd.d/cn=config.ldif

# AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify.

# CRC32 42cd80b1Size limit exceeded

La limite par défaut lors d’un ldapseach est de 500. On peut

l’augmenter en modifiant l’attribut olcSizeLimit, avec par exemple

ldapvi -Y EXTERNAL -h ldapi:// -b cn=config.

no equality matching rule

En cas d’erreur du type :

ldap_modify: Inappropriate matching (18)

additional info: modify/delete: foo_attribute: no equality matching ruleVérifiez que l’attribut concerné a bien une règle EQUALITY dans le schéma LDAP.

Si ce n’est pas possible d’ajouter une règle EQUALITY dansle schéma LDAP (par exemple pour les SYNTAX binary comme jpegPhoto), n’utilisez pas ldapmodify (LDAP_MOD_REPLACE) mais plutôt suppression (et recréation si besoin) :

$ cat delete.ldif

dn: cn=foo,dc=example,dc=com

changetype: modify

delete: jpegPhoto

$ ldapvi --ldapmodify delete.ldifno such value

En cas d’erreur du type :

> ldap_modify: No such attribute (16)

> additional info: modify/delete: foo_attribute: no such valueVérifier que votre attribut n’a pas des caractères spéciaux (saut de ligne, etc.), vous pouvez notamment d’abord remplacer votre ligne avec une valeur “test” pour voir si cela fonctionne.

TLS error

Les erreurs SSL/TLS ne sont pas très explicites avec OpenLDAP, si vous en avez une, vérifiez d’abord que vos clés/certificats sont bien corrects avec des bons droits pour y accéder.

LDIF limité à 76 caractères

Les commandes qui génèrent des formats LDIF comme

slapcat limite leur ligne à 76 caractères et provoquent

donc des sauts de lignes qui peuvnet être embêtant (par exemple quand on

doit faire un remplacement dans un DN par exemple). Voici une astuce

pour supprimer ce saut de ligne, sachant que cela ne pose pas de

problème pour la réinjection :

slapcat | perl -p00e 's/\r?\n //g'Si on utilise ldapsearch il est aussi possible de passer

l’option -o ldif-wrap=no pour désactiver ces coupures de

lignes.

Erreur : rootdn is always granted unlimited privileges

Pour certaines vieilles configurations avec

/etc/ldap/slapd.conf :

rootdnest sur le super-user de la base de données.- Il est inutile de lui donner des accès car il les a déjà.

- Si on lui donne des droits dans les ACL (directives “access”) cela génère l’avertissement ci-dessus. Ce n’est pas un avertissement de sécurité mais de redondance.

Il suffit de supprimer ou commenter les lignes by

donnant des accès à rootdn dans les blocs access pour

supprimer les warnings.

Attention, le terme rootdn n’est pas explicitement

mentionné dans les blocs access, recherchez plutôt son uid

(vous pouvez le trouver dans la direction de définition du

rootdn).

Documentation : https://www.openldap.org/doc/admin24/guide.html#Controlling%20rootdn%20access

“Never add the rootdn to the by clauses. ACLs are not even processed for operations performed with rootdn identity (otherwise there would be no reason to define a rootdn at all).”

phpLDAPadmin

# apt install phpldapadmin libldap-commonOn peut inclure dans le VirtualHost souhaité :

Include /etc/phpldapadmin/apache.confEt enfin, pour une configuration simple, il suffit de commenter la

ligne $servers->setValue dans

/etc/phpldapadmin/config.php :

/* Array of base DNs of your LDAP server. Leave this blank to have phpLDAPadmin

auto-detect it for you. */

//$servers->setValue('server','base',array('dc=example,dc=com'));ppolicy en OpenLDAP 2.5

Si vous migrez une base de 2.4 (ou inférieure) vers OpenLDAP 2.5 (ou supérieure), vous aurez peut-être ce genre d’erreur en injectant la configuration :

# sudo -u openldap slapadd -n 0 -F /etc/ldap/slapd.d -l ldap.config.bak

olcAttributeTypes: value #0 olcAttributeTypes: Duplicate attributeType: "1.3.6.1.4.1.42.2.27.8.1.1"

slapadd: could not add entry dn="cn={4}ppolicy,cn=schema,cn=config" (line=645): olcAttributeTypes: Duplicate attributeType: "1.3.6.1.4.1.42.2.27.8.1.1"

Closing DB...En effet, le schéma “ppolicy” est désormais intégré nativement comme expliqué sur https://www.openldap.org/doc/admin25/appendix-upgrading.html#ppolicy%20overlay

Il faudra alors purger le schéma “ppolicy” de votre dump pour que tout rentre dans l’ordre.

Mot de passe dans

~.ldapvirc

Bien que .ldapvirc supporte le champ

password dans le fichier de configuration

~/.ldapvirc, il ne faut pas utiliser cette

directive car votre mot de passe se retrouvera forcément en clair.

Donc ne mettez pas ça dans votre

~.ldapvirc :

password: XXXErreur DB_MAP_FULL: Environment mapsize limit reached

slapadd: could not add entry dn="cn=foo,dc=example,dc=com" (line=924702): txn_aborted! MDB_MAP_FULL: Environment mapsize limit reached (-30792)

=> mdb_tool_next_id: dummy id2entry add failed: MDB_MAP_FULL: Environment mapsize limit reached (-30792)

=> mdb_tool_entry_put: txn_aborted! MDB_MAP_FULL: Environment mapsize limit reached (-30792)Il faut ajouter l’attribut olcDbMaxSize à l’entrée

olcDatabase={1}mdb

dn: olcDatabase={1}mdb,cn=config

olcDbMaxSize: 1000000000Avec ldapvi, cela donne :

# cat olcDbMaxSize.ldapvi

modify: olcDatabase={1}mdb,cn=config

olcDbMaxSize: 1000000000

# ldapvi -Y EXTERNAL -h ldapi:// --ldapmodify olcDbMaxSize.ldapviMigration hdb vers mdb

Erreurs :

lt_dlopenext failed: (back_hdb) file not found

slapadd: could not add entry dn="cn=module{0},cn=config" (line=21): <olcModuleLoad> handler exited with 1

…

<= str2entry: str2ad(olcDbConfig): attribute type undefined- Remplacer toutes les occurences de

hdbparmdb - Remplacer toutes les occurences de

olcHdbConfigparolcMdbConfig - Supprimer les attributs

olcDbConfig:

SSL

/etc/ldap/slapd.d/cn=config.ldif:olcTLSCertificateFile: /etc/ssl/certs/ssl-cert-snakeoil.pem

/etc/ldap/slapd.d/cn=config.ldif:olcTLSCertificateKeyFile: /etc/ssl/private/ssl-cert-snakeoil.key

# adduser openldap ssl-certPassword storage

Par défaut, LDAP stocke ses mots de passe en SSHA, mais il peut être intéressant d’utiliser un stockage plus sécurisé.

https://blog.williamdes.eu/Infrastructure/tutorials/secure-ldap-password-crypt-pbkdf2-sha2-argon2-defaults/ https://cheatsheetseries.owasp.org/cheatsheets/Password_Storage_Cheat_Sheet.html

# apt install slapd-contribCharger le module “argon2” :

olcModuleLoad: {2}argon2On peut changer les paramètres par défaut d’Argon2 : memory/iterations/parallelism (qui sont de 4096/3/1) en faisant par exemple :

olcModuleLoad: {2}argon2 m=12288(12288 étant la valeur conseillée par l’OWASP).

C’est peu documenté mais on peut voir sur ce thread qui parle d’un bug avec “parallelism” des exemples https://lists.openldap.org/hyperkitty/list/openldap-bugs@openldap.org/thread/446Y6RMRFJQRA2UCPGBBCJ66AEGOFP6W/.

Et ainsi les mots de passe ‘{ARGON2}’ deviennent utilisables :

$ slappasswd -o module-load="argon2 m=12288" -h '{ARGON2}'

{ARGON2}$argon2i$v=19$m=12288,t=3,p=1$ePuYEYsMDoXUcZlI3IGNGw$QyjOZk0AqAWyhjeTLmgaxPB8Pd1p5W2or7Ie0RAbw+gEt on peut forcer que ça soit le hash par défaut si on envoie en clair (ce qui est intéressant pour checker l’historique).

olcPPolicyHashCleartext: TRUE

olcPasswordHash: {ARGON2}https://wiki.zionetrix.net/informatique:reseau:ldap:pw-argon2

Note : pour décoder les champs en base64, on pourra utiliser

base64 -d FICHIER

Password interface

On conseille d’utiliser SSP (Self Service Password) qui supporte notamment les hashs Argon2, l’utilisation de l’API HaveIBeenPwned, etc.

- Code source : https://github.com/ltb-project/self-service-password/

- Documentation https://self-service-password.readthedocs.io/en/latest/

Remarques en vrac :

- clear pour fonctionner avec la ppolicy côté LDAP (history, hash, caractères minimum, etc.)

libldap-common

Si vous utilisez un client LDAP, vous devez avoir le paquet

“libldap-common” qui va notamment installer

/etc/ldap/ldap.conf avec la directive suivante qui est

indispensable pour faire du ldaps:// avec vérification du

certificat :

TLS_CACERT /etc/ssl/certs/ca-certificates.crt